【セキュリティ】ゼロトラストアーキテクチャをMicrosoft Azure Active Directory (Azure AD)で構築する手順

2024.07.22更新

この記事の概要

ゼロトラストアーキテクチャをMicrosoft Azure Active Directory (Azure AD)を始めとしたマイクロソフト製品で構築する手順メモを記事にまとめました。

この記事の構成

- ゼロトラストアーキテクチャを構築する背景

- ゼロトラストアーキテクチャを構築する手順

- ゼロトラストアーキテクチャをマイクロソフト製品のみで構築するメリット

- Microsoftが提唱するゼロトラストセキュリティ

- IAMの導入(Azure Active Directory)

- IAPの導入(Azure Active Directory Application Proxy)

- MDMの導入(Microsoft Intune)

- EDRの導入(Microsoft Defender)

- CASBの導入(Microsoft CLoud App Security)

ゼロトラストアーキテクチャを構築する背景

現在、IT環境の変化に伴い、コーポレートインフラに求められる要件が劇的に変わってきているため、組織はゼロトラストセキュリティ対応を迫られています。

【関連記事】

>> ゼロトラストの概要

コーポレートインフラに求められる要件変化の具体例

以下の要因で、いつでも・どこでも・どの端末でもデータやシステムに安心してアクセスが可能なコーポレートインフラの構築が必要になってきました。

要件変化の具体例 - DXの推進が求められるようになった - SaaSの利用が増加している - 働き方改革やコロナ禍によるリモートワークの推進が求められている

一方で従来型のコーポレートインフラの課題が目立つようになってきました。

従来型のコーポレートインフラの課題 - 従来型の境界型防御(社内、社外にネットワークを分ける)では対応できない - 各SaaSのID管理、権限管理が煩雑・各SaaSごとに属人化 - 社内と社外でセキュリティを分ける境界型ネットワークの脆弱性 - 高度化・多様化するサイバー攻撃に対する脆弱性

結論

セキュリティインシデントは「脅威×脆弱性」で発生すると言われています。

上記で分かるように、脅威(組織を取り巻くIT環境=誰もコントロールできない部分)の質が変わってきているので、脆弱性(組織がセキュリティ対策を講じることで、コントロールが可能な部分)への対策は、従来型からモダンなコーポレートインフラ(ゼロトラスト対応)に変える必要があります。

ゼロトラストアーキテクチャをマイクロソフト製品のみで構築するメリット

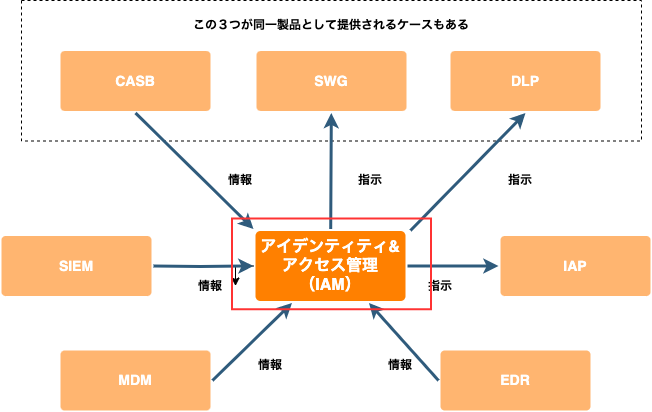

ゼロトラストの定義は「動的ポリシーと継続的な検証により、デジタル資産全体でアクセスを保護するための統合的なアプローチ」と言われる場合があります。

このようにゼロトラストはツール単体で行うものではなく、IAMを中心にツール同士が連携し、動的に・継続的に行われるため、単一ベンダーでツールをそろえることは、連携の面で大きなメリットがあります。

また、Microsoft 365のライセンスE5を利用することで、多くのセキュリティアプリの利用が可能になるため、ツールの契約がシンプルな事も大きなメリットです。

注意点

全てのセキュリティツールをマイクロソフト製品でそろえる必要はありません。コスト感や組織の状況に応じて最適なツールを選ぶことが可能です。ただし、ツール間でAPI連携が可能かどうかは確認する必要があります。 理由は、ゼロトラストアーキテクチャ構築のコンセプトが「動的ポリシーと継続的な検証により、デジタル資産全体でアクセスを保護するための統合的なアプローチ」なためです。

Mcrosoft 365 E5で提供されるソリューション

- Azure Active Directory - Azure Active Directory Application Proxy - Microsoft Intune - Microsoft Defender for Endpoint - Microsoft Cloud App Security - Azure Sentinel - Microsoft 365 Data Loss Prevention - Microsoft 365 Compliance

【参考記事】

>> Microsoft 365で実現するゼロトラストセキュリティとModern SOC

Microsoftが提唱するゼロトラストセキュリティのコンセプト

- 決して信頼しない

- 常に検証する

具体的には以下の通り

- 防御単位を細分化する - ネットワーク単位で防御しない - ID単位、デバイス単位で防御 - さらに、動的なポリシーでその都度認証する

一方、現在、組織にとっての脅威は以下のようなものがあります。

組織にとっての脅威

| 外部 | – マルウェア – ランサムウェア – フィッシングサイト |

| 内部 | – 情報漏えい – コンプライアンス違反 – ハラスメント – 内部不正 |

上記の外部的な脅威にあるような、日々増え続ける新しい攻撃手法にその都度手動で対策をすることは不可能です。

従って、「脆弱性を検知→すぐにAIが修正」することで、サイバーハイジーン(サイバー衛生)を保つ必要があります。

サイバーハイジーン(サイバー衛生)を保つための具体策 - ユーザーIDに基づくゼロトラストのアクセス管理 - 的確なIT資産管理 - セキュリティ運用の自動化によるインシデント対応の迅速化

上記の具体策はMicrosoft 365の最上位プランE5を利用することで、様々なゼロトラストソリューションの利用が可能となり、達成できます。

それではいよいよ具体的な手順を見ていきます。

IAMの導入(Azure Active Directory)

まずは、IAMとして、Azure Active Directoryを導入します。

ちなみに、Microsoftでは以下の2つのID管理ツールを提供しており、Azure ADはクラウド用のID管理ツールとなります。

Microsoftが提供する2つのID管理ツール - Active Directory ドメインコントローラーサービス (ADDS) /オンプレミス用 - Azure Active Directory(Azure AD) /クラウド用

Azure ADでできること

- オンプレミス、クラウド共ID管理ができる

- 適切なユーザー認証やアクセス権管理、デバイス管理、サインインログ監査なども実行が可能

上記の前提として、ユーザー行動分析機能(UEBA)とOfiice365などのユーザー操作ログを連携しておくことが必要となります。

また、ライセンスは以下の3つがあり、Premiumを選択することで、多くの機能を利用することが可能です。

Azure ADのライセンス

- Azure AD 無料版

- Office 365 アプリ版

- Azure AD Premium

Azure AD Premiumの導入でできること - SSO - ADDSとの連携(オンプレミスとの連携) - SaaSへのアクセス保護と管理機能 - 企業アプリへのID統合

また、Azure Active Directoryの導入はユーザーの利便性向上が期待できます。

Azure ADの導入でユーザーの利便性が向上する具体例 - Identity Protection機能を利用することで、AIがリスク(高・中・低・リスクなし)を判断 - エンドユーザーが正常にクラウドサービスを利用している分には、毎回多要素認証をしなくても済むようになる

この仕組みにより、以下のメリットが期待できます。

Azure ADの導入によるユーザーのメリット - エンドユーザー→毎回多要素認証を求められる煩わしさから解放される - システム管理者 → リスク分析をマイクロソフトの分析基盤に委ねられる → リスクのあるユーザー行動が可視化できる

【関連記事】

>> IAMとは?

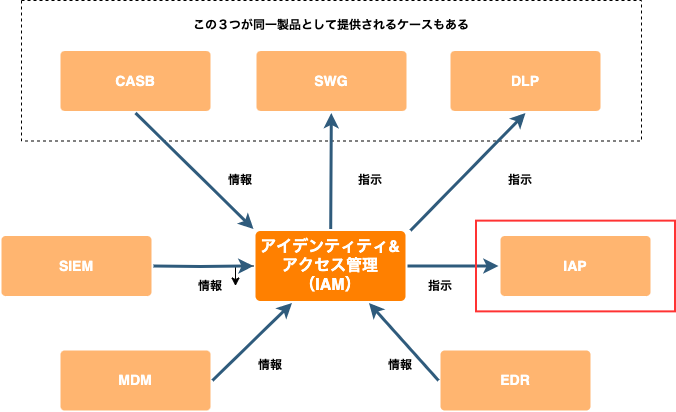

IAPの導入(Azure Active Directory Application Proxy)

Azure AD App Proxyでできること - VPNに頼らないリモートアクセスが可能になる - 社内のWebアプリケーションをインターネット経由で利用が可能になる

Azure AD App Proxyの特徴3つ

Azure AD App Proxyを利用することで、利便性と堅牢性が両立されます。具体的には以下の通り。

- 1 簡単に使える

- 2 費用対効果が高い

- 3 セキュリティ保護

1 簡単に使える - 利用のためにアプリケーションの改修は不要 - 社内ネットワーク内で常時稼働するWindowsServerにコネクターをインストールし、社外へ公開するサーバーを選ぶ - ※社内にWindows Serverをたてて、コネクターをインストールし、社外に公開する必要がある

2 費用対効果が高い - VPNで必要となる、DMZの設定、エッジサーバーの設定、複雑なNWの設定が不要 - VPNより確実に安価に社内へネットワークへのアクセスが可能に

3 セキュリティ保護 - 社内から社外へのインターネット通信(ポート80/443)のみができればOK - 社内のウェブアプリはAzure ADを使った認証、認可で保護されているので、外部から侵入はできない

【関連記事】

>> IAPとは?

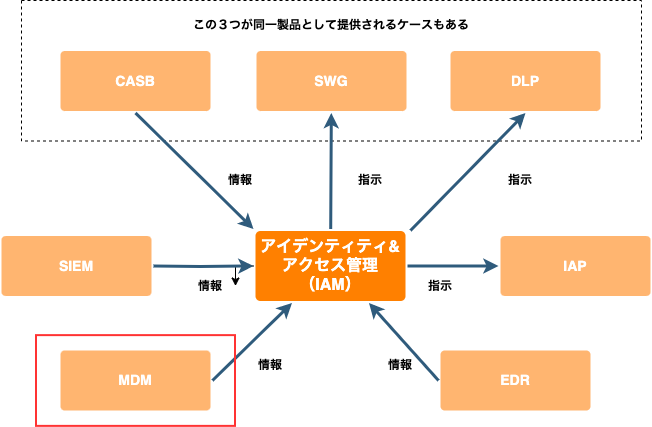

MDMの導入(Microsoft Intune)

MDMの概要 - 組織のアプリケーションとデータには安全が確認されたデバイスのみがアクセスできるようにする必要がある - デバイスの安全確保を担うのがモバイルデバイス管理(MDM) - M365E5にはMDMとしてMicrosoft Intuneが含まれる

Microsoft Intuneでできること

– MacOS

– iOS

– Android

| デバイス管理 | – 登録されているデバイスを確認し、組織のリソースにアクセスするデバイスのインベントリを取得 – セキュリティと正常性の標準を満たすようにデバイスを構成 →例 脱獄されたデバイスのブロック – ユーザーがWi-FiやVPNを使用してネットワークに簡単にアクセスできるように、デバイスに証明書をプッシュ – デバイスを紛失したり、盗まれたり、使用しなくなったりした場合は、組織データを削除 |

| アプリケーション管理 | – 特定のグループのユーザー、特定のグループ内のデバイスなど、ユーザー グループとデバイスにモバイル アプリを追加して割り当てる(モバイルアプリケーション管理(MAM)の機能) – 特定の設定を有効にしてアプリを開始または実行するように構成し、デバイスに既に存在するアプリを更新する – 使用されているアプリに関するレポートを表示し、その使用状況を追跡する – アプリから組織のデータのみを削除して選択的ワイプを実行する – 利用例 →企業のデータをデバイスのローカル領域に保存させたくない →指定したクラウド(One DriveやM365以外のクラウドサービスにコピーさせないなど) |

| コンプライアンス管理と条件付きアクセス | – Intune は Azure AD と統合され、広範なアクセス制御シナリオを実現する – 例 → モバイル デバイスがメールや SharePoint などのネットワーク リソースにアクセスする前に、Intune で定義されている組織の標準に準拠することを必須にする → 同様に、サービスをロックダウンして、特定のモバイル アプリ セットでのみ使用できるようにすることも可能 → たとえば、Exchange Online へのアクセスを Outlook または Outlook Mobile だけに制限するなど |

Microsoft Intuneの使い方 - Azure ADのグループ単位で適用が可能 - ユーザーやデバイスの用途に応じてポリシーを組み合わせて対応が可能 - WIndows10 デバイスに対する更新プログラムの管理も可能 - OSを常に最新に保てる - EDR(Microsoft Defender for Endpoint)の展開にも対応している

【参考記事】

>> 【公式】Microsoft Intune

【関連記事】

>> MDMとは?

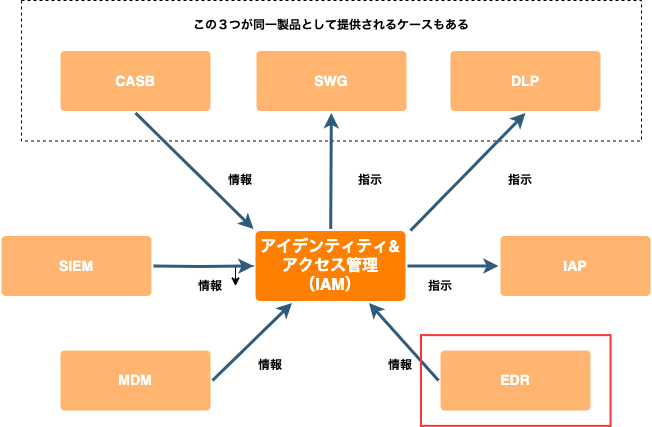

EDRの導入(Microsoft Defender)

Microsoft Defenderを導入すべき背景

外的・内的な脅威の質が変わったことが挙げられます。

| 従来 | – ネットワーク境界防御モデルの考えで対応 →端末=社内にある →社内は全て信用される – セキュリティ対策 →ウイルス対策ソフトの導入のみで対応されてきた |

| 脅威 | – コロナ禍に乗じたフィッシング詐欺の増加 – マルウェアを含んだ迷惑メールの増加 – ビジネスメール詐欺の増加 – 自宅や外出先でのWIFi利用によるリスクの増加 – 会社端末を外に持ち出すなら、 利用場所に依存しないセキュリティレベルの確保と維持が必要となってきた |

Microsoft Defenderを導入するべき理由 - 端末のセキュリティの保護 - エンドポイントセキュリティの確保

【参考記事】

>> EDRとは?

CASBの導入(Microsoft CLoud App Security)

工事中

【関連記事】

>> CASBとは?

本記事の参考文献とURLをご紹介します

ゼロトラストについて把握する

筆者はこの本を読んで、ゼロトラストについて腹落ちすることができました。

この本でゼロトラスト関連の用語を把握し、経済産業省のレポートを熟読すれば、ある程度ゼロトラストに関する知識全般と、導入方法についての知見は得られます。

本記事を書く際にも大変参考にさせていただきました。

>> すべてわかるゼロトラスト大全 さらばVPN・安全テレワークの切り札

経済産業省のレポート

このレポートは秀逸です。特に、「デジタルツール導入実証・調査事業報告書」については、経済産業省のDX室が実際にゼロトラストアーキテクチャを構築した際の、背景・要件・技術選定の理由など、とても詳しくレポートされています。行政だけではなく、一般企業でもゼロトラストアーキテクチャを導入する際の、ベストプラクティスとして大変参考になります。

企業のIT担当者の方や、DX推進、ゼロクラウド対応の方にはぜひ一読することをオススメするレポートです。

本記事を書く際にも大変参考にさせていただきました。

>> 経済産業省のレポート(DXレポート ~ITシステム「2025年の崖」克服とDXの本格的な展開~)

>> 経済産業省のレポート(経済産業省DX室、ゼロトラストの概念を取り入れた「デジタルツール導⼊実証・調査事業報告書」を公開)

クラウドネイティブ社の動画

クラウドネイティブ社(経済産業省のゼロトラストアーキテクチャ設計をコンサルティングしたセキュリティベンダー)のYouTube動画です。ゼロトラストの時代背景、経産省で構築したアーキテクチャの説明など、非常に分かりやすく、参考にさせていただきました。

もちろん、本記事を書く際にも大変参考にさせていただきました。

>> 経産省で実証したゼロトラストこそ利便性が高まる現代的セキュリティ

関連記事

>> 情シスの仕事内容まとめ/情シスになる方法/コーポレートエンジニア/社内SE

>> 【セキュリティ】ゼロトラストの概要/導入方法についてのメモ

>> 【セキュリティ】ゼロトラストアーキテクチャーに関する用語

>> 【セキュリティ】ゼロトラストアーキテクチャーを支える技術8選

>> 【セキュリティ】ゼロトラストアーキテクチャをMicrosoft Azure Active Directory (Azure AD)で構築する手順