この記事の背景

ゼロトラストアーキテクチャーに関する用語は略語かつ新しく馴染みがないものが多いので、以下にまとめました。

INDEX

>> API

>> APM

>> BYOK

>> BYOD

>> CASB

>> CVSS

>> DLP

>> EDR

>> FIDO2

>> IaaS

>> IDaaS

>> IAM

>> IAP

>> IDS

>> IdP

>> IoC

>> IPS

>> MDM

>> OAuth

>> OIDC

>> PaaS

>> PIN

>> SaaS

>> SAML

>> SIEM

>> SDP

>> SSO

>> SWG

>> VPN

>> ZTNA

>> エンドポイント

>> コンテキスト

>> スプーフィング

>> 端末

>> トラストアンカー

>> プロビジョニング

>> リモートワイプ

ゼロトラストアーキテクチャーを支える技術

ゼロトラストアーキテクチャを支えるメインの技術は、主に以下の8つです。まずはこの8つの用語の意味・概念・違いの相関関係を押さえると、ゼロトラストアーキテクチャーが理解しやすくなります。

ゼロトラストアーキテクチャーを支える技術8選

>> CASB

>> DLP

>> EDR

>> IAM

>> IAP

>> MDM

>> SIEM

>> SWG

A

API

Application Programming Interface の略。

SaaSが提供するソフトウェアコンポーネント同士がプログラムを介して互いに情報をやりとりするのに使用するためのインターフェイスのこと。

APM

Application Performance Managementの略。

アプリケーションの性能管理や監視を行うこと。

B

BYOK

Bring Your Own Key の略。

独自の暗号鍵をクラウド環境へ持ち込み、クラウド上のデータを暗号化して保護すること。

BYOD

Bring Your Own Deviceの略。

個人が所有するパソコン・タブレット・スマートフォンなどの端末を職場に持ち込み、仕事上で活用することを指す。

C

CASB

Cloud Access Security Broker の略。

組織が利用するクラウド・アプリケーションについて可視化、データ・プロテクション、ガバナンスを実現するサービス・製品のこと。収集したデータはIAMに送られる。

CASBと他の技術とのマッピング

主要機能

– クラウドサービスの利用状況を監視

– クラウドサービス毎のアクセス制御

– クラウドとやりとりされているデータの把握や保護

– 攻撃や情報漏洩脅威の検知や防御

CASBの主な製品

– Cisco Cloudlock

– NetScope

– Microsoft Cloud App Security

CVSS

Common Vulnerability Scoring Systemの略。

共通脆弱性評価システムのこと。

詳しくはこちら。

D

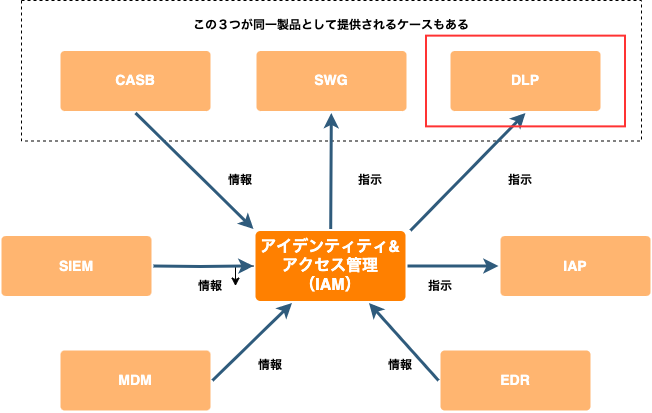

DLP

Data Loss Prevention、または Data Leak Prevention の略。

DLPは情報漏えいを検出・防ぐことを目的とするセキュリティツール、またはシステムのこと。DLPは特定のデータの持ち出しやコピーを検知し、自動的にブロックすることが可能。機密情報の特徴をDLPに与えることで、AIにより、判別も自動的に行えるようになる。

IAMから指示を受けて、情報漏洩防止を行う。

DLPと他の技術とのマッピング

情報漏洩防止(DLP)の主な機能

# 表

| タグ | ファイルに付与するメタデータ DLPが機密情報を検出するのに用いる |

| DLPポリシー | キーワードなどDLPがファイル中から検索する機密情報に関するポリシー DLPベンダーが「マイナンバーと思われる数字列と住所や氏名と思われる文字列が含まれていたら個人情報」といった具合に、 ポリシーをテンプレートとして提供している。 |

| 画像認識機能 | 画像ファイルに含まれる文字列やパスポートなどのスキャンを認識する機能 |

| 監視 | 機密情報の流出を端末、ネットワーク経路などで監視する仕組み ファイルのメール送信、Webサイトへのアップロード、SaaSからのダウンロード、USBメモリーなどへの外部ストレージのコピーなども監視する。 |

| アクション | 機密データの漏洩リスクを検知した際に、漏洩を防止するためユーザーに対してアクションを起こす機能 情報共有のブロックや多要素認証、管理者へのアラートなどによって漏洩を防ぐ |

主なDLP製品

| 日立ソリューションズ | 秘文 |

| 米ネットスコープ | Netskopo Security Cloud Platform |

| 米マイクロソフト | Microsoft 365 Data Loss Prevention |

【参考情報】

>> DLP(Data Loss Prevention)とは?仕組みやメリット、IT資産管理との違いなど徹底解説

E

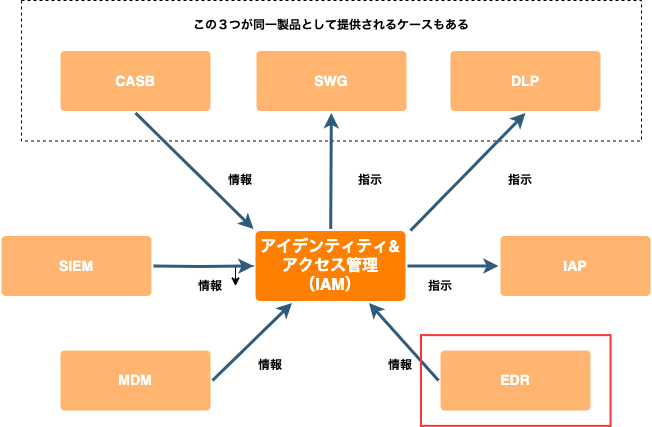

EDR

Endpoint Detection and Response の略。

ファイルベースのマルウェア攻撃を防御し、悪意あるアクティビティを検知して、動的なセキュリティインシデントとアラートに対応する際に必要な調査・修正機能を提供する目的でエンドポイント・端末上に展開されるセキュリティツール、またはシステムのこと。収集した情報はIAMに送られる。

EDRと他の技術とのマッピング

EDRの主な製品

– Apex One Endpoint Sensor(Trend Micro)

– Microsoft Defender for Endpoint

– McAfee MVISION SDR

FIDO2

Fast IDentity Online 2 の略で FIDOが推進する認証技術の名称の一つ。指紋認証や顔認証、虹彩認証といった

「パスワードを使わない認証情報」を専用のハードウェアやソフトウェアを利用せずにオンライン上でやりとりするための認証技術のこと。

I

IaaS

Infrastructure as a Service の略。

利用者に提供される機能は、演算機能、ストレージ、ネットワークその他の基礎的コンピューティングリソースであり、利用者はオペレーティングシステムやアプリケーションを含む任意のソフトウェアを実装し、実行できる。

利用者は基盤にあるインフラストラクチャをコントロールできないが、オペレーティングシステム、ストレージ、実装されたアプリケーションに対するコントロール権を持ち、場合によっては特定のネットワークコンポーネント(例えばホストファイアウォール)についての限定的なコントロール権をもつサービスのこと。

IDaaS

Identity as a Service の略。

IdPのクラウドサービスのこと。

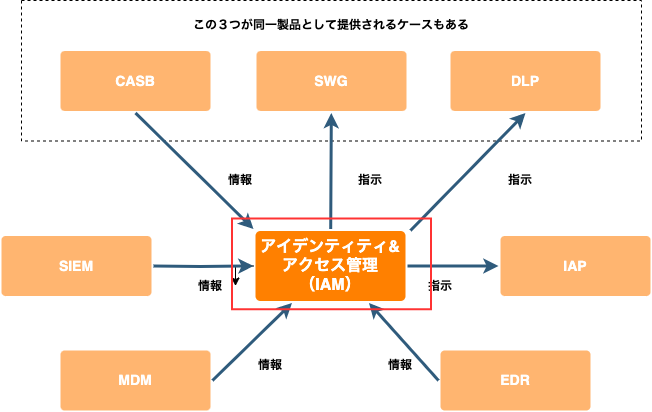

IAM

Identity & Access Management の略。

デジタルアイデンティティとその権限を管理すること、または、その機構(ID基盤)と、アクセスする際の一連のプロセス(制御)を管理する機構(IdP)を有するツール、またはシステムのこと。

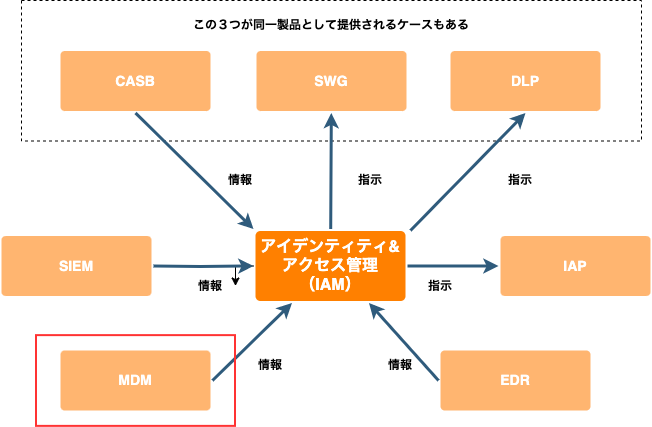

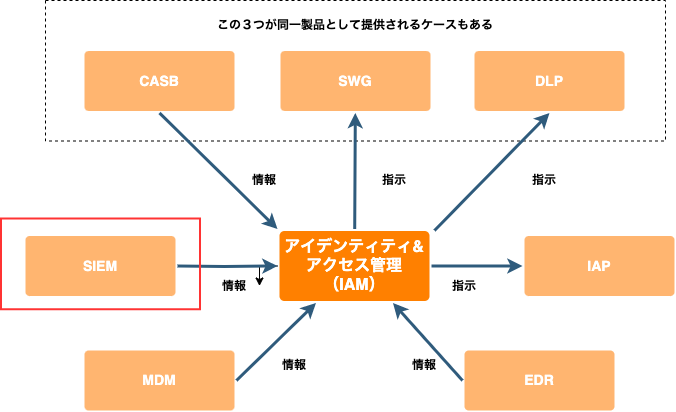

IAMと他の技術とのマッピング

IAMの主な機能

| プロビジョニング | 社員の入社時にIDを作成、データベースに登録し、所属や役職などの情報と紐付ける |

| ID管理 | 退職や異動、組織改編があった際にデータベースの情報を更新する |

| ユーザー認証 | IDに対するパスワード入力や多要素認証(MFA)を通して、リソースへアクセスしようとしている人物が本人であることを認証する |

| ユーザー認可 | 認証したIDにリソースへの適切なアクセスを許可する |

| シングルサインオン | SAML認証を使って複数のSaaSに一元的にログインする |

ゼロトラストネットワークアクセスにおいては、IAMは司令塔の役割で極めて重要。ちなみに、ゼロトラスト関連の同盟(アライアンス)はIAMベンダーを中心に形成されている。

ゼロトラスト関連の同盟(アライアンス)

米マイクロソフト

| 自社製品 | – IAM – IAP – EDR – MDM – CASB – SIEM – DLP |

| 同盟 | – Microsoft Intelligent Security Assosiation – 参加ベンダー 204社 |

米Google

| 自社製品 | – IAM – IAP – MDM – SIEM |

| 同盟 | – BeyondCorp Alliance – 参加ベンダー 9社 |

米オクタ、米ピン・アイデンティティ

| 自社製品 | – IAM |

| 同盟 | – Identiry Defined Security Allience – 参加ベンダー 24社 |

IAMの主な製品

– Azure Active Directory(Microsoft)

– Cloud Identity(Google)

– Okta Idendity Cloud(Okta)

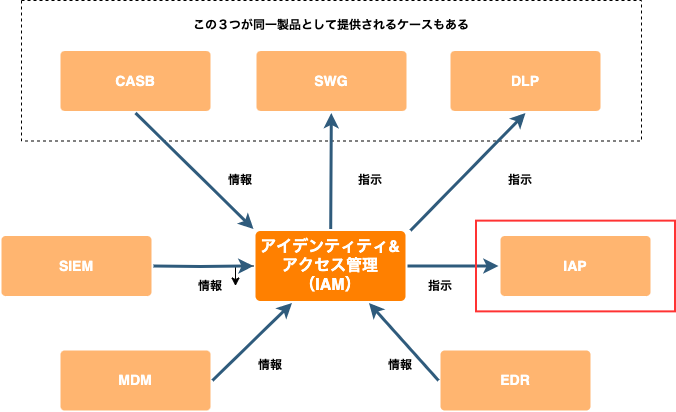

IAP

Identity-Aware Proxyの略。

IDとコンテキストを使用して、アプリケーションやVMへのアクセスを保護する。VPNを使用せずに信頼できないネットワークから作業をすることが可能。ゼロトラストのアクセスモデルを実装する。

アプリケーションに対するアクセスを制御すると同時に、オンプレミスのアプリケーションを社外から利用可能にする仕組み。セキュリティー強化と同時に脱VPNも図れる。

IAPと他の技術とのマッピング

IAPの主な機能

| コネクター | IAPとアプリケーションの通信を中継するサーバーで、オンプレミスやIaaS内に設置する。コネクター側からクラウドにあるIAPにアウトバウンドの通信を始める |

| エージェント | エンドユーザーの端末にインストールすると、HTTPS以外のプロトコルでも、IAP経由でアプリケーションにアクセスできるようになる |

| IAM連携 | IAP経由アプリケーション利用の許可をIAMによって行う仕組み。IAMの機能によっては、ユーザーの属性や日時、場所、端末の状態、接続先のアプリなどを総合的に見てアクセスの許可を判断するコンテキスト認証を実施したり、多要素認証を求めたりできる |

| 名前解決 | オンプレミスのDNSを使って名前解決をしているアプリケーションであっても、インターネット越しにIAPを通じて接続できるようにする |

| RDP変換 | Akamai Enterprise Apprication(EAA)が備える機能で、WIndowsのリモートデスクトップ接続をWEBブラウザから利用可能にする |

IAPの主な製品

– Akamai Enterprise Application Access

– Identity-Aware Proxy (Google)

– Azure Active Directory Application Proxy (Microsoft)

【参考URL】

>> Identity-Aware Proxy を使ったウェブサイトへのアクセス制御

IDS

Intrusion Detection System の略。

ネットワーク通信を監視し、悪意のある第三者からのアクセスや侵入を検知・通知するシステムのこと。

IdP

Identity Provider の略。

デジタルアイデンティティ情報を管理し、分散システムに対する認証・認可を提供するシステムのこと。認証基盤とも呼ばれる。従来型の代表的な認証基盤である。

LDAP と異なり、主に SAML や OpenID Connect、OAuthなどのシングルサインオンに対応したプロトコルを扱う。

IoC

Indicator of Compromise の略。

サイバー攻撃を受けた際の痕跡となるさまざまな指標のこと。

IPS

Intrusion Prevention System の略。

ネットワーク通信を監視し、悪意のある第三者からのアクセスや侵入を検知・遮断・通知するシステムのこと。

M

MDM

Mobile Device Management の略。

PCやスマートフォン、タブレットなどを一元的に管理するための仕組みのこと。取得した情報はIAMに提供する。

MDMと他の技術とのマッピング

MDMの主な機能

| ポリシー管理(MDM) | 部署や役職によってい異なる管理ポリシーを遠隔から配布して適用する |

| 資産管理(MDM) | ハードウェア構成やOSのバージョン、アプリケーションの追加・排除状況、端末やOSのバージョン、位置といった情報を自動収集して一元管理する |

| アプリケーション管理(MDM) | アプリを配布・バージョンアップする |

| デバイス管理(MDM) | 内蔵カメラやSDメモリカードへのアクセスなど業務に不要な機能を制限する |

| リモートロック(MDM) | 端末紛失時などにネットワーク経由で端末を操作不能にする |

| リモートワイプ(MDM) | ネットワーク経由でコマンドを発行して端末を向上出荷時の状態に初期化する |

| 企業内アプリストア(MAN) | 会社専用のアプリストアを通じで端末に業務アプリを配布する |

| アプリ単位の制御(MAN) | 業務アプリと個人アプリとの連携制限や、業務アプリから端末へのデータコピーの禁止、Webアクセスの制御など、アプリ単位で挙動を制御する |

| アプリ単位のVPN通信(MAN) | 特定の業務アプリだけ社内アクセス用のVPNを許可する |

| アプリ単位のワイプ(MAN) | 特定の業務アプリだけをワイプ(消去)する |

MDMの主な製品

– Googleエンドポイント管理

– Jamf Pro(ジャムフ プロ)

– Microsoft Intune

O

OAuth

権限の認可(authorization)を行うためのオープンスタンダード。

OIDC

OpenID Connect の略。 OAuth 2.0プロトコルの上にシンプルなアイデンティティレイヤーを付与したもの。シングルサインオンに利用される。

P

PaaS

Platform as a Service の略。

利用者に提供される機能は、クラウドのインフラストラクチャ上に利用者が開発または購入したアプリケーションを実装することであり、そのアプリケーションはプロバイダがサポートするプログラミング言語、ライブラリ、サービス、およびツールを用いて生み出されたもの。

利用者は、基盤にあるインフラストラクチャをコントロールすることはできない。一方、利用者は自身が実装したアプリケーションと、場合によってはそのアプリケーションをホストする環境の設定についてコントロール権をもつ。

PIN

Personal Identification Number の略。

記憶シークレットの一種で、数字で表現されるもの。

SaaS

Software as a Service の略。

利用者に提供される機能は、クラウドのインフラストラクチャ上で稼動しているプロバイダ由来のアプリケーションのこと。アプリケーションには、利用者のさまざまなデバイスから、Webブラウザあるいはプログラムインターフェイスを通じてアクセスする。

利用者は基盤にあるインフラストラクチャをコントロールすることはできない。

SAML

Security Assertion Markup Languageの略。

OASIS(Organization for the Advancement of Structured Information Standards)によって策定された、異なるインターネットドメイン間でユーザー認証を行うためのXMLをベースにした標準規格のこと。

シングルサインオンに利用される。

SCIM

System for Cross-domain Identity Management の略。

ユーザープロビジョニングの自動化を可能にするオープン標準規格のこと。

SIEM(シーム)

Security Information Event Managementの略。

ターゲットを絞った攻撃やデータ侵害を早期に検出するためにイベント・データをリアルタイムで分析し、インシデント対応、科学捜査、規制へのコンプライアンスのためにログ・データを収集、保存、調査、レポートするシステムのこと。

分析した情報をIAMに提供する。

SIEMと他の技術とのマッピング

SIEMの主な機能

| コネクター | セキュリティー機器や業務アプリケーションなど様々なデータソースからログを収集。 分析しやすい形に変化した上で蓄積する。 |

| 異常検出 | ログに対して時系列分析を行い、リアルタイムで異常を検出する |

| ルールエンジン | 監視対象とすべき「異常な行動」を定義する仕組み。 ルールエンジン専用のプログラミング言語「YARA-L」も登場している。 |

| ダッシュボード/アナライザー | 特定のミドルウェアやネットワーク機器に特化したログ分析機能 分析結果を可視化したダッシュボード |

| 相関分析 | 複数のデータソースから収集したログの相関関係を分析 単一のデータソースからでは分からない異変を突き止める |

| 脅威分析 | 複数のデータソースから収集したログの相関関係を分析 サイバー攻撃特有のパターンを見つけ出す |

| SOAR連携 | セキュリティー運用の自動化ツールであるSOAR(Security Orchestration Automation and Response)と連携する機能 SIEMが検出した脅威情報をSOARに即座に送る→迅速な対応を実現 |

SIEMの主な製品

– Chronicle Security Analytics Platform

– Azure Sentinel

SDP

Software Defined Perimeterの略。

プライベートネットワークへのアクセス制御を行うソリューションとしては、ZTNAとコンセプトは同様。クラウド基盤のZTNAに対して、オンプレ基盤のSDPでは細かい点での機能差異がある。

”クラウド型のSDP=ZTNA”という風にいう場合もある。

SSO

Single Sign-On の略。

端末の OS やグループウェア、Webアプリケーション、クライアント・サーバー型アプリケーション等に一括してログインすること。利用者は、SSOシステムに 1度だけログインすれば、利用可能なアプリケーション個別にログインすることなく利用きる。

SWG

Secure Web Gatewayの略。

URLフィルタリング、アプリケーションフィルター、アンチウイルス、サンドボックスなど複数のセキュリティ機能を搭載した、主にクラウド型で提供されるプロキシサービスのこと。

SWGと他の技術とのマッピング

SWGの主な用途

ユーザーを守る門番。エンドユーザーによるインターネット通信をチェックし、不審なサイトへのアクセスや怪しいファイルおよびスクリプトのダウンロードなどを防止する。ゼロトラストにおけるユーザー防御の要。

SWGの主な機能

| プロキシー/DNSサーバー | プロキシサーバーやDNSサーバーとして機能する |

| SSL復号 | SSLの復号通信を復号して、通信パケットを詳細に分析する |

| URL/IPアドレスフィルタリング | 不審なURLやIPアドレスへのアクセスをブロックする |

| サンドボックス | 実行ファイルやOfiiceファイルをサンドボックスで開いて不審な振る舞いがないかチェックする |

| マルウェア検出 | 定義ファイルを使ってマルウェアを検出する |

| Web無害化 | WebサイトのHTMLファイルをサーバー上のブラウザーエンジンで描画 JavaScriptなどを無効化したバージョンのHTMLファイルを再生成してクライアントに送信する |

| クライアントエージェント | ユーザーの端末にインストールし、SWG関連の設定を変更不可能にしたり、通信を全てSWGに送ったりする |

| 情報漏洩防止(DLP) | ユーザーによる業務ファイルのアップロードなどを禁止する |

| CASB | ユーザーによるSaaSなどの利用情報を分析して、許可されない行動をしていないかチェックする |

| SIEM連携 | ユーザーのログをSIEMに転送する |

SWGの主な製品

– Akamai Enterprise Threat Protecror

– Cisco Umbrella

【参考情報】

>> SWGってなに?

V

VPN

Virtual Private Network の略。

通信事業者のネットワークやインターネットなどの公衆ネットワーク上で、暗号化機能を利用して構築する仮想的な専用ネットワークの総称。

Z

ZTNA

Zero Trust Network Accessの略。

脱VPNの最有力候補として注目されるソリューション。

ZTNAを利用したリモートアクセスでは、ユーザからのアクセス要求が発生する度にユーザのアイデンティティや端末のセキュリティ状態が検証され、事前に定義された条件に基づき企業の情報資産へのアクセスが動的に許可される。

その際、ユーザと情報資産間の通信は必ず仲介システム(ZTNAベンダーの提供するクラウド等)を経由する。

主な特長

特長① 急なユーザ追加にも柔軟にも対応可能

特長② 社内に対する攻撃を受けにくくなる

特長③ 通信経路の最適化

特長④ ポリシーの一元管理が可能

特長⑤ ゼロトラスト推進に繋がる

ソリューション選定時のポイント

自社に最適なZTNA製品を選定するには、ZTNAソリューションにおける要件だけでなく、自社の長期的なセキュリティ戦略もあわせて考えることが重要。

テレワークにおいては、自社の情報資産へのアクセスだけでなく、インターネットへのアクセスも併せて考慮。ZTNAソリューションと、SWG (Secure Web Gateway)等のWebセキュリティソリューションの両方をセットで提供しているベンダーを選択するのが吉。

ア行

エンドポイント

端末のこと。詳細は「端末」を参照のこと。

>> 端末

カ行

コンテキスト

文脈を意味する。ゼロトラストにおけるコンテキストは、ユーザー、端末、場所、アプリにもとづく文脈を意味する。

サ行

スプーフィング

送信元を偽装して行う攻撃手法のこと。

タ行

端末

ネットワークの末端に接続され、他の機器と通信を行う主体となる機器のこと。特に利用者が直接操作する機器を指す。文脈上、PCを端末、スマートフォンやタブレットをモバイル端末と表現することが多い。

トラストアンカー

デジタルアイデンティティのおける信頼の基点のこと。

デジタルアイデンティティでは、アカウントに対して権限を付与して、さまざまなシステムを利用したり情報にアクセスすることを許している。アカウントを利用する際には認証を行って、本人であることを確認する。

この時、アカウントを発行した相手が確実に意図したその人であることを信頼できることが必要となる。このように、デジタルアイデンティティの信頼性は連鎖している。その信頼の基点のことをいう。日本語では「信頼の基点」と呼ぶ。

認証の手続きを行う際に、何をトラストアンカーにするのかは、予め定められたポリシーに従う。

ハ行

プロビジョニング

設備やサービスに新たな利用申請や需要が生じた際に、資源の割り当てや設定などを行い、利用可能な状態にすること。

ラ行

リモートワイプ

PCや携帯電話、スマートフォンなどのモバイル端末を遠隔で操作し、端末に保存されているデータを削除する機能およびサービスのこと。

本記事の参考文献とURLをご紹介します

ゼロトラストについて把握する。

筆者はこの本を読んで、ゼロトラストについて腹落ちしました。この本でゼロトラスト関連の用語を把握し、経済産業省のレポートを熟読すれば、ある程度ゼロトラストに関する知識全般と、導入方法についての知見は得られます。

本記事を書く際にも大変参考にさせていただきました。

>> すべてわかるゼロトラスト大全 さらばVPN・安全テレワークの切り札

経済産業省のレポート

このレポートは秀逸です。特に、「デジタルツール導入実証・調査事業報告書」については、経済産業省のDX室が実際にゼロトラストアーキテクチャを構築した際の、背景・要件・技術選定の理由など、とても詳しくレポートされています。行政だけではなく、一般企業でもゼロトラストアーキテクチャを導入する際の、ベストプラクティスとして大変参考になります。

企業のIT担当者の方や、DX推進、ゼロクラウド対応の方にはぜひ一読することをオススメするレポートです。

本記事を書く際にも大変参考にさせていただきました。

>> 経済産業省のレポート(DXレポート ~ITシステム「2025年の崖」克服とDXの本格的な展開~)

>> 経済産業省のレポート(経済産業省DX室、ゼロトラストの概念を取り入れた「デジタルツール導⼊実証・調査事業報告書」を公開)

クラウドネイティブ社の動画

クラウドネイティブ社(経済産業省のゼロトラストアーキテクチャ設計をコンサルティングしたセキュリティベンダー)のYouTube動画です。ゼロトラストの時代背景、経産省で構築したアーキテクチャの説明など、非常に分かりやすく、参考にさせていただきました。

もちろん、本記事を書く際にも大変参考にさせていただきました。

>> 経産省で実証したゼロトラストこそ利便性が高まる現代的セキュリティ

参考URL

記事を書く際に参考にさせていただいたURLです。

>> ZTNAを使ってみよう

>> 【NRI】ゼロトラストネットワークアクセス(ZTNA)とは? 「脱VPN」の最有力ソリューションを解説

>> JVN iPediaにようこそ

>> 【IPA】情報セキュリティポータルサイト

>> 経済産業省のレポート(経済産業省DX室、ゼロトラストの概念を取り入れた「デジタルツール導⼊実証・調査事業報告書」を公開)

関連記事

>> 情シスの仕事内容まとめ/情シスになる方法/コーポレートエンジニア/社内SE

>> 【セキュリティ】ゼロトラストの概要/導入方法についてのメモ

>> 【セキュリティ】ゼロトラストアーキテクチャーに関する用語

>> 【セキュリティ】ゼロトラストアーキテクチャーを支える技術8選

>> 【セキュリティ】ゼロトラストアーキテクチャをMicrosoft Azure Active Directory (Azure AD)で構築する手順